Artículo

10 métodos clásicos con los que los hackers tratan de robarte las contraseñas

- 7 de noviembre de 2017

- Actualizado: 12 de junio de 2025, 23:02

Si un hacker tiene tu contraseña, se acabó. Tendrá control total de tu ordenador, de tus cuentas, de tu correo electrónico. “Eso no me pasará”, puedes estar pensando. “He tomado las medidas necesarias”. Echa un vistazo primero a los 10 métodos más utilizados para robar contraseñas y luego. Seguro que, después de leerlas, ¡cambiarás de opinión!

1. Diccionario

El hacker utiliza un archivo que contiene todas las palabras que encontrarías en un diccionario. ¿Simple? Sí, pero efectivo ya que muchas personas utilizan palabras cotidianas como “hola” a modo de contraseña. ¿Y qué hay de contraseñas compuestas como “holaquétal”? Son igual de inefectivas, lo único que se consigue es que el hacker tarde un poquito más en obtenerlas.

2. Fuerza bruta

Este método se parece al del Diccionario solo que aquí el hacker introduce todas las combinaciones alfanúmericas posibles, de la aaa1 a la zzz10 por así decirlo. No se trata de un método rápido y además exprime al máximo la potencia del ordenador que se utilice. Una forma de acelerar el proceso es utilizar más CPUs. En este sentido, a veces el hacker tratará de infectar otros ordenadores para convertirlos en “zombies” a su servicio.

3. Phishing

La mejor forma de obtener algo es pedírselo directamente a la persona, y en eso consiste el phishing. El hacker manda un email a numerosas víctimas haciéndose pasar por su banco o por otro servicio, a la espera de que alguien pique y ofrezca su nombre de usuario y contraseña. Tenemos una guía muy completa para detectar correo falso; haz clic aquí para echarle un vistazo.

4. Ingeniería social

El phishing es una sub-categoría de la ingeniería social. Consiste en engañar a la persona para que sea ella la que ofrezca la contraseña en bandeja de plata.

Un método favorito de ingeniería social es llamar haciéndose pasar por alguien del departamento técnico o del servicio de atención al cliente. Te sorprendería la cantidad de veces que funciona.

5. Malware / Keylogger

El malware, como el popular troyano, se encuentra en todas partes. Existen muchas formas de malware y gran cantidad de ella se puede personalizar. Además, es un método perfecto para ataques a gran escala. Ahora bien, con un buen antivirus, ningún malware podrá infectar nuestro ordenador para robarnos los datos.

La variante malware favorita para conseguir contraseñas es el keylogger. Un keylogger registrará absolutamente todo lo que tecleemos en nuestro ordenador. Son peligrosos y además extremadamente difíciles de detectar.

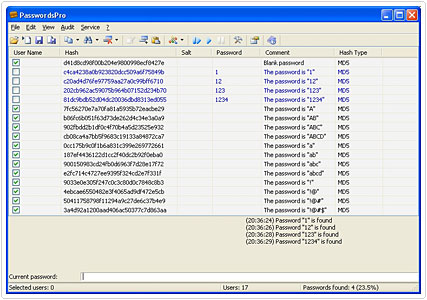

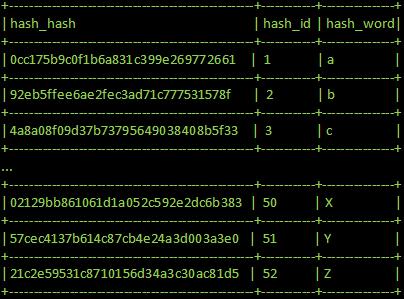

6. Las tablas arcoiris

Un atacante ha conseguido una lista de nombres de usuarios y de contraseñas, pero están encriptados. Es decir, que tu contraseña tiene un “camuflaje”. Ahora bien, esta encriptación puede tener una lógica, y si el hacker descubre dicha lógica, descubrirá todas las contraseñas de la lista.

Aquí es donde entra a escena una tabla arcoiris. En lugar de procesar posibles resultados uno por uno, el hacker utiliza una tabla arcoiris, que es un gran numero de lógicas y de valores preconcebidos por ordenador. Un hacker puede comprar una tabla con millones de combinaciones posibles. Al igual que la fuerza bruta, no es rápido y requiere de mucha potencia.

7. Mirar por encima del hombro

Puede que te parezca ridículo, pero echar un vistazo a lo que está escribiendo la otra persona es el método más viejo de todos. Es el que se utilizaba originalmente para saber la clave de la tarjeta de crédito del personal. Todavía se utiliza en lugares públicos como en aeropuertos o en cafeterías. A lo que me lleva al siguiente punto.

8. Monitorizar puntos Wi-Fi públicos

Un hacker puede usar una aplicación para observar todo el tráfico de un punto público de acceso Wi-Fi. Una vez alguien ha introducido nombre de usuario o contraseña, el software avisa el hacker y este intercepta la información. Lo he descrito de forma simple pero se requiere de pericia para conseguir que este método funcione.

9. Efecto dominó

Se le llama así a lo que ocurre cuando el hacker ha conseguido la contraseña de una persona que siempre, siempre, siempre utiliza la misma contraseña para todas sus cuentas. Si la víctima no se da cuenta y actúa a tiempo, todas sus cuentas caerán como, bueno, fichas de dominó.

10. Spidering

Si un hacker quiere adentrarse en una institución o negocio específico, intentará hacerlo con una serie de contraseñas relacionadas con dicho negocio. Puede hacerlo manualmente o bien utilizar un spider, una aplicación que navega por los motores de búsqueda para recolectar palabras relacionadas con la víctima corporativa y crear una lista de posibles contraseñas.

¿Y qué puedes hacer tú para evitar que te roben? Puedes utilizar una contraseña diferente para cada una de tus cuentas, crear contraseñas fuertes o bien utilizar un gestor de contraseñas para que haga todo el trabajo por ti. Con una defensa robusta, ¡será difícil caer en una de estas trampas!

Fuentes: TechRadar, HyperSecu, MakeUsOf, Alphr, InfoSec Insitute

Lo último de Daniel Caceres

- 10 trucos para usar Office gratis, sin pagar nada de nada

- Análisis de The Outer Worlds: Un paso hacia adelante a nivel cósmico en el mundo de los RPG-Shooter

- Análisis de The Elder Scrolls Online Greymoor: Una sorprendente aventura gótica y la mejor expansión hasta la fecha

- Análisis de Song of Horror: El primer gran juego de terror de la década

También te puede interesar

- Noticias

Kevin Costner tiene un futuro incierto en Hollywood tras una gran apuesta que no ha salido bien

Leer más

- Noticias

Jamás adivinarás la próxima colaboración de Fortnite

Leer más

- Noticias

Los servidores de Microsoft corren peligro por una grave vulnerabilidad

Leer más

- Noticias

La serie de God of War sigue su camino y ya sabemos qué videojuegos adaptará

Leer más

- Noticias

The Walking Dead pondrá fin a su spin-off Daryl Dixon tras su cuarta temporada

Leer más

- Noticias

Los Cuatro Fantásticos arrasa en taquilla, pero el récord de Superman sigue intacto

Leer más