Noticias

El curioso caso de una popular app de Android que comenzó a espiar a sus usuarios un año después de su salida en Google Play

La app habría grabado audios y obtenido archivos de los dispositivos de las víctimas.

- 30 de mayo de 2023

- Actualizado: 12 de junio de 2025, 18:02

Una creencia muy extendida entre los usuarios es que Google Play, la tienda de apps de Google, suele mantener un mínimo de seguridad e impide que los criminales puedan subir apps maliciosas. Si bien la seguridad de la tienda virtual se ha puesto en entredicho en alguna ocasión y podemos encontrar mil apps clónicas de ChatGPT, no es muy común encontrarse con apps que contengan malware.

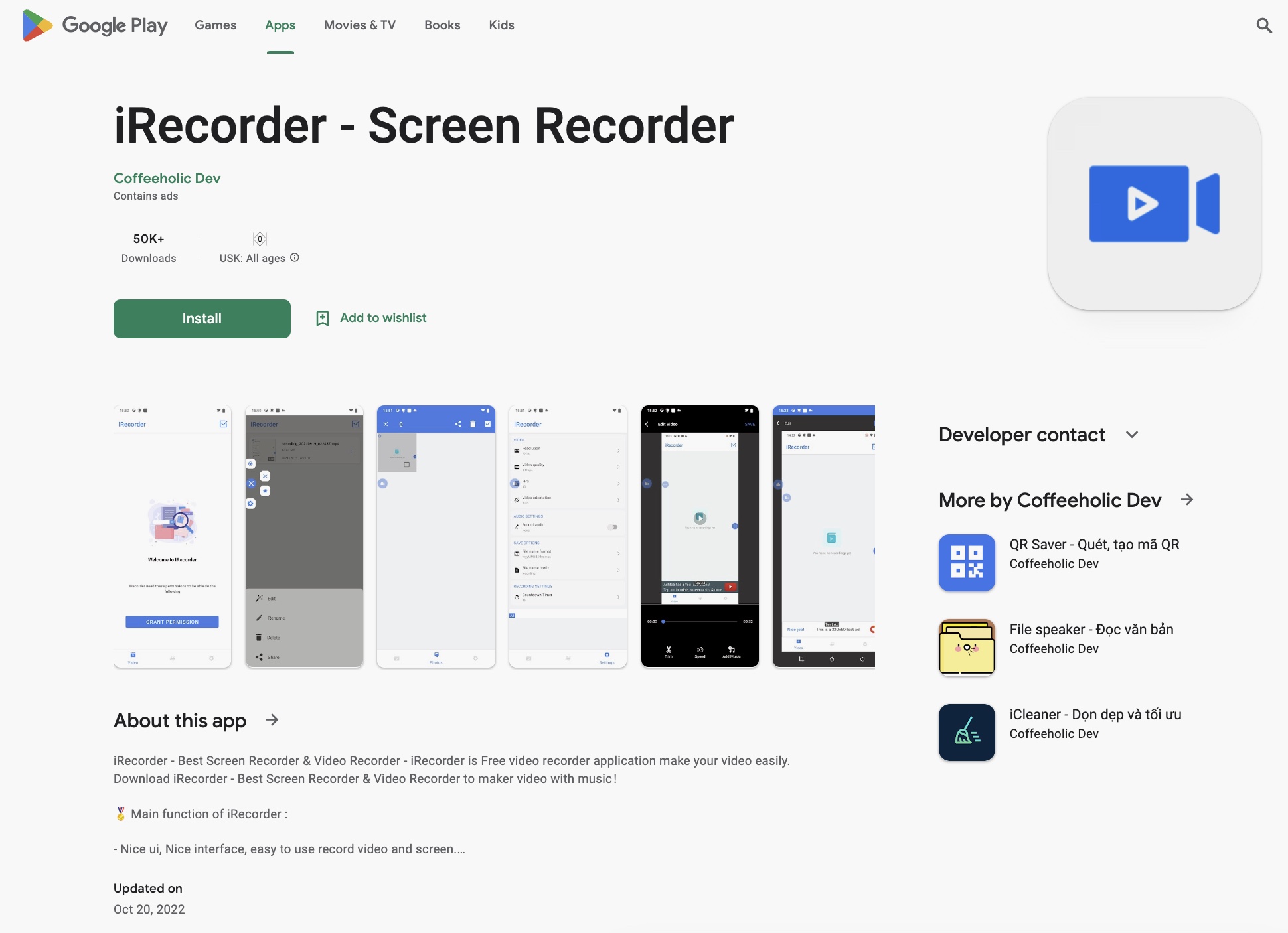

No es muy común…, pero alguna vez que otra acaba colándose una. TechCrunch se ha hecho eco de una investigación de ESET que afirma que la app “iRecorder – Screen Recorder” se dedicaba a espiar a sus usuarios. Lo más llamativo de este caso es que la app gozaba de una gran popularidad y llevaba ya un año en Google Play.

Según Lukas Stefanko, investigador de seguridad de ESET, la app realmente no contenía ninguna función maliciosa cuando se subió por primera vez a Google Play. El código malicioso se insertó en una actualización reciente, y permitía a la app grabar audio durante un minuto cada 15 minutos, así como extraer documentos, páginas web y archivos multimedia de los dispositivos donde estuviese instalado. Todo ello sin que el usuario tuviera constancia de estas acciones.

Este tipo de malware está categorizado como AhRat por parte de ESET, y se trataría de una versión personalizada de un troyano de acceso remoto llamado AhMyth, de código abierto. Este tipo de troyanos se aprovechan por tener un acceso amplio al dispositivo de la víctima, gozando de multitud de permisos diferentes, y por tener la capacidad de controlar de forma remota los dispositivos infectados.

De momento, se desconoce quién instaló el código malicioso en la actualización de la app, que ya está retirada de Google Play. Podría tratarse del propio desarrollador, “Coffeeholic Dev”, aunque también podría haber sido un tercero que hubiese tenido acceso a la cuenta de desarrollador.

Algunos de los enlaces añadidos en el artículo forman parte de campañas de afiliación y pueden representar beneficios para Softonic.

Publicista y productor audiovisual enamorado de las redes sociales. Paso más tiempo pensando a qué videojuegos voy a jugar que jugándolos.

Lo último de Pedro Domínguez

- Google quiere hacer más inteligente tu hogar gracias a estas nuevas funciones

- La última y brillante estrategia de Elon Musk para atraer anunciantes a Twitter es… ¿demandarlos?

- Nvidia lanza una nueva actualización de su nueva “app todo en 1” repleta de mejoras

- Posiblemente estemos (aún) más solos en el universo de lo que pensábamos

También te puede interesar

- Noticias

Por qué más información no equivale a mayor certeza en marketing

Leer más

- Noticias

Marvel sabe bien cómo crear hype y lo consgiue enseñando el nuevo traje de Spider-Man

Leer más

- Noticias

Seguramente no lo sabías, pero Marvel acaba de lanzar una serie ambientada en el universo Black Panther

Leer más

- Noticias

Esta película con Nicole Kidman explora el deseo sexual femenino sin tapujos, y ya la puedes ver en streaming

Leer más

- Noticias

James Gunn no para y ya está trabajando en su próximo proyecto para DC

Leer más

- Noticias

Llevamos 8 años sin ‘Uncharted’, pero quizá es el momento de que Sony se ponga las pilas con su mejor franquicia

Leer más