Microsoft ha publicado información sobre un nuevo malware en su sitio web de seguridad el 12 de abril de 2022. El malware, llamado Tarrask, explota un error en el sistema de programación de tareas de Windows para evadir la detección.

Tarrask es utilizado por el grupo de piratas informáticos Hafnium, que en el pasado se centró en las telecomunicaciones, los proveedores de servicios de Internet y el sector de servicios de datos.

El grupo utiliza vulnerabilidades de día cero para que sus ataques entren en los sistemas informáticos. Una vez que un sistema ha sido atacado con éxito, se utiliza un error en Windows para ocultar los rastros del malware y dificultar la detección. Tarrask usa el error para crear tareas programadas que están ocultas para evitar la detección y probablemente también para persistir.

El Programador de tareas de Windows es utilizado por el sistema y por las aplicaciones para iniciar tareas, por ejemplo, para buscar actualizaciones o ejecutar operaciones de mantenimiento. Las aplicaciones pueden agregar tareas al Programador de tareas, siempre que se ejecuten con los derechos suficientes para hacerlo. El malware usa tareas a menudo, según Microsoft, para “mantener la persistencia dentro de un entorno de Windows”.

Las tareas se pueden analizar iniciando la herramienta Programador de tareas en Windows. Tarrask usa un error para ocultar su tarea de la herramienta y también la opción de línea de comando “schtasks /query”, que devuelve una lista de tareas programadas que existen. Para evitar la detección, Tarrask elimina el valor del Descriptor de seguridad de la tarea en el Registro de Windows; esto da como resultado la desaparición de la tarea del Programador de tareas y de la herramienta de línea de comandos. En otras palabras: una inspección cuidadosa de todas las tareas usando cualquiera de las herramientas no revelará las tareas maliciosas.

Cómo detectar Tarrask en sistemas Windows

El malware no elimina la información de la tarea por completo, ya que todavía se registran rastros en el registro del sistema. Microsoft sospecha que el grupo de piratería ha dejado los datos en el Registro para hacer que el malware sea persistente, o que el grupo no sabía que la tarea “seguiría ejecutándose” después de la eliminación del componente SD.

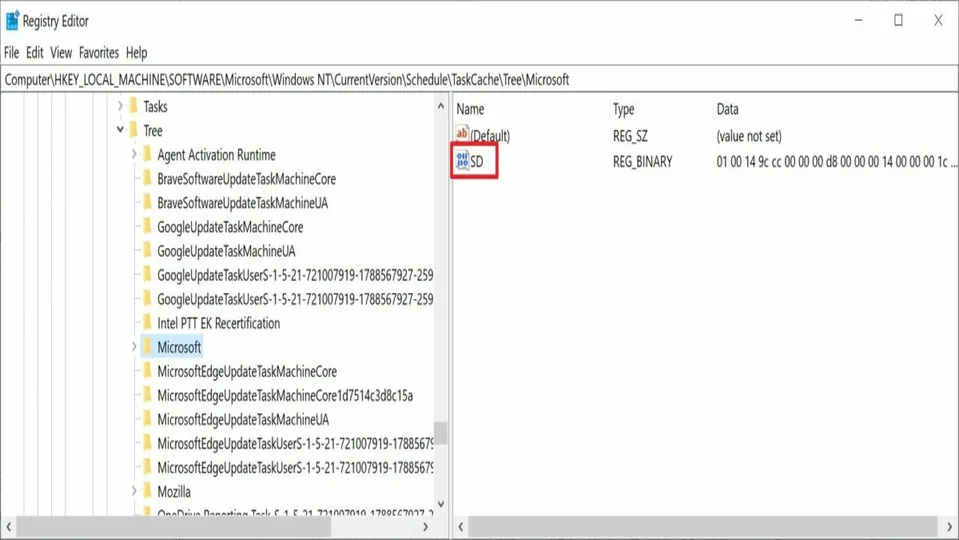

Los administradores de Windows pueden analizar la información de la tarea programada en el Registro del sistema para averiguar si un sistema está infectado con el malware Tarrask:

Usa el método abreviado de teclado Windows-R para mostrar el cuadro de ejecución.

Escribe regedit.exe y pulsa la tecla Intro.

Ve a la ruta

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Schedule\TaskCache\Tree\.

Obtienes la lista de tareas programadas que existen en el sistema.

Revisa cada tarea para determinar si aparece una sin valor SD.

Si encuentras una tarea sin valor SD, es una tarea oculta que no se muestra en el Programador de tareas ni en la utilidad de línea de comandos. La tarea no se puede eliminar normalmente, ya que se ejecuta dentro del contexto del usuario del SISTEMA. Los intentos de eliminar la tarea fallarán con un mensaje de error de acceso denegado.

La última versión de la aplicación de seguridad Windows Defender de Microsoft detecta el malware. Microsoft ha agregado un evento de observación nuevo a Windows Defender que detecta tareas ocultas. Luego, la aplicación las marca como Behavior:Win32/ScheduledTaskHide.A.

Microsoft recomienda que los administradores del sistema adopten las siguientes recomendaciones y directivas de seguridad para detectar el malware que utiliza el vector de ataque:

Enumera las secciones del registro del entorno de Windows que buscan en la sección del registro HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Schedule\TaskCache\Tree e identifica las tareas programadas sin el valor SD (descriptor de seguridad) dentro de la clave de la tarea. Realiza un análisis de estas tareas según sea necesario.

Modifica tu política de auditoría para identificar acciones de tareas programadas habilitando el registro “TaskOperational” dentro de Microsoft-Windows-TaskScheduler/Operational. Aplica la configuración de política de auditoría de Microsoft recomendada adecuada para tu entorno.

Habilita y centraliza los siguientes registros del Programador de tareas. Incluso si las tareas están “ocultas”, estos registros rastrean eventos clave relacionados con ellas que podrían llevarte a descubrir un mecanismo de persistencia bien oculto

Id. de evento 4698 dentro del registro Security.evtx

Microsoft-Windows-TaskScheduler/Operational.evtx logLos actores de amenazas en esta campaña han utilizado tareas programadas ocultas para mantener el acceso a activos críticos expuestos a internet mediante el restablecimiento regular de las comunicaciones salientes con la infraestructura de C&C. Permanece alerta y controla el comportamiento poco común de tus comunicaciones salientes asegurándote de que el control y las alertas para estas conexiones de estos activos críticos de Nivel 0 y Nivel 1 estén en su lugar.

Otro malware también puede explotar el error para evitar la detección.

Ahora tú: ¿Qué software de seguridad utilizas?

Este artículo es una traducción del post publicado en gHacks por Martin Brinkmann.